网络渗透测试

1 | ipconfig 查看你电脑的ip地址 |

查看IP信息

ifconfig

if—interface接口

config—configer配置程序

eth0

eth—ethernet以太网

FE—快速以太网

标准以太网、快速以太网、千兆以太网和万兆以太网分别是什么? - 知乎 (zhihu.com)

localback回环地址

netmask子网掩码,判断你是在哪个网络中(IP地址和子网掩码进行”与“运算)

192.xxx.xxx.0最后一位是0表示这一个网络

192.xxx.xxx.255表示这个网络的所有主机

查看路由信息

1 | 再kali中是route -n |

DNS信息

每一个电脑实际上都是有一个DNS域名解析服务器nameserver

正常访问一个网站访问的是他的IP,这个IP并不方便记忆,所以出现了DNS,比如

1 | www.baidu.com |

这样子就好记忆多了

网关

网关是连接两个不同网络之间的通讯与控制

gateway默认网关

自动设置就是利用DHCP(Dynamic Host Configuration Protocol, 动态主机配置协议)服务器来自动给网络中的计算机分配IP地址、子网掩码和默认网关 。

单播

对特定的主机进行数据传送,简单来说就是两个设备点对点进行通信

组播

一个设备与关系其数据的部分设备进行通信,也就是说一个设备对一组特定的主机进行通信

(多用于D类IP)

广播

一个设备对本网络内所有设备进行通信就是广播

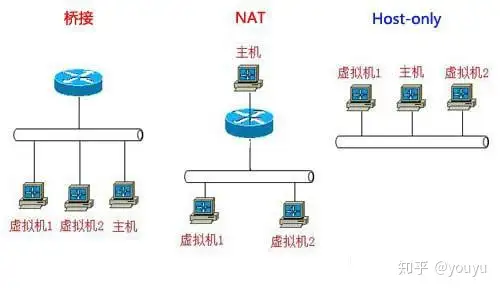

虚拟机的三种模式

桥接

桥接就是使用物理机的MAC地址,但是是有自己的独立IP的

NAT

NAT就是将物理机作为路由器进行上网

HOST

图片来自

“桥接”和“NAT”方式区别 - 知乎 (zhihu.com)

VMware虚拟机三种网络模式详解—Bridged(桥接模式)_vm桥接模式是什么意思-CSDN博客

Kali linux常用命令

文件目录

1 | PWD命令是Print Working Directory(打印工作目录)的缩写,其功能是显示当前工作目录。 |

文件查看

1 | cat命令用来显示文件内容,语法为“cat 目录项”,cat命令可以在屏幕上显示文件,可以合并文件,还可以建立文本文件。 |

网络相关

1 | Kali Linux 2同时支持net-tools和iproute2,所以可以使用这两种命令来完成对网络的配置和查看。如果要查看设备的网络连接信息,可以使用“ip addr”和“sudo ifconifg” |

Shell脚本

1 | Shell脚本与Windows/Dos下的批处理相似,也就是用各类命令预先放入到一个文件中,方便一次性执行的一个程序文件,主要是方便进行设置或者管理用的。Shell 脚本的编写跟 JavaScript、php 编程一样,只要有一个能编写代码的文本编辑器和一个能解释执行的脚本解释器就可以了。 |

服务管理

1 | 在Linux术语中,服务指的是在运行在后台等待使用的应用程序。Service命令用于对系统服务进行管理,比如启动(start)、停止(stop)、重启(restart)、查看状态(status)等。在Kali linux2中预装了很多服务。在Kali Linux中的有些服务可以通过GUI停止和启动,就像在Windows或Mac里一样。但是,也有些服务需要使用命令行管理。我们在这里介绍管理基本服务的语法: |

OSINT

开源情报,指的是从公共资源中手机信息以在情报环境中使用他。

内网,DMZ,外网

DMZ是位于两个防火墙之间的空间,比 Internet的安全性高,比内网的安全性低。DMZ的中文称呼是隔离区,也称为非军事区

内网,DMZ,外网之间的访问策略

1.内网可以访问外网

内网用户可以访问外网,在这里要进行源地址转换

2.内网用户可以访问DMZ

方便内网用户使用和管理DMZ的服务器

3.外网不能访问内网

4.外网可以访问DMZ

5.DMZ不可以访问内网

6.DMZ不可以访问外网

这一条有例外,比如将邮件服务器放置到DMZ就需要能够访问到外网。

CDN

内容分发网路,采用更大量的缓存服务器,不知放在用户相对集中的区域,当用户访问的时候利用全局负载技术,将用户的访问只想距离最近的缓存服务器上。

简单来说就是在用户的附近建立一个本地仓库,就近给你内容(发货)

可以看这一篇

WAF

WEB应用防火墙

带宽的单位dps,当然也可以mbps

hash是用来校验的

TTL—-网络中的生存时间

每经过一个路由器就会-1

不同的操作系统对TTL的初始值是不同的,比如

我ping自己的本地是128,但是我ping

作业:

- 与ZoomEye功能类似的搜索引擎还有哪些?

奇安信的鹰图,fofa,站长之家等等

- 子域名收集

- 利用ZoomEye进行相关搜索

Review:

子网掩码:与IP地址做与运算判断是否在同一网络中

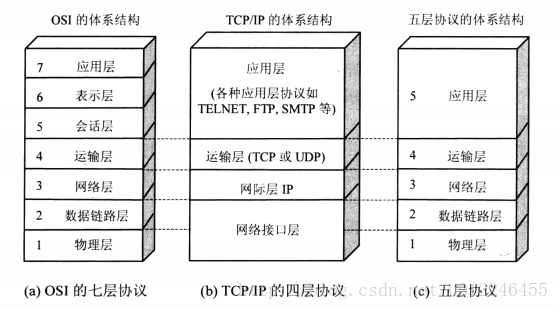

TCP/IP协议,体系

TCP/IP是常用的四层结构,

协议是水平的,即两个协议是控制两个对等的实体进行通信的规则。

服务是垂直的,即服务是从下通过层间接口向上进行提供的

#

传输层中以端口做区分,也可以叫做是传输层的地址

域名也被看做是一个地址

MAC地址不可更改!!!

路由器

互联网的最小单位是交换机以及其下连接的电脑,交换机通过一个路由器连接到其他的交换机

交叉线

直通线:网线两头线序一致(均为568A或68B)叫直通线。

交叉线:网线一头是568A线序,另一头是568B线序。

如果是计算机与交换机或HUB相连,则两头都做568a,或两头都做568b,即使用直通线;如果是两台计算机互连或ADSL MODEM与HUB连接,则需要一头做568a,另一头做568b,也就是常说的1和3,2和6互换了,即使用交叉线。

网关配置中通常使用.1还是.254?

一般来说是254,因为一般255是作为广播地址,而在1-254中随便选择一个数还要跳过的话,不如直接将254设置成网关

LAN和WAN

GPON:EPON与GPON的应用与区别 - 知乎 (zhihu.com)

ISP网络服务提供商

ACL访问控制列表

ABC类网段

10开头的IP是A类地址的私有地址

C类网络是最多的,但是只能容纳2^8 -2个主机IP

A类网络是最少的,但是只能容纳2^24 -2个主机IP

NAT

IP地址中主机标识位全0表示整个网络全1表示广播

在公网的范围内,IP地址唯一

socket套接字

UDP和TCP

TCP有连接,UDP无连接,广播,QQ都是用UDP,但是QQ传文件使用的是TCP

qq使用的是oicq协议(仅限腾讯qq.exe,tim和qq内测版不是oicq的)

交换机switch

switch既可以表示交换机也可以表示开关,交换机用过CAM进行数据帧转发,当交换机收到数据帧时,会查找CAM表对应的表象并转发给对应接口。这个过程就像开关闭合

任务:

手机传图片给电脑抓包

首先打开wireshark抓包,手机电脑要再同一网络下,

ip.src==你手机的ip,因为传文件是TCP协议,随便抓一个追踪流就行,记得改成原始数据

打不开,用010或者winhex删除前面的一大串就可

RFC1597:

一种保存地址空间的方法,这种方法不用给某个企业内部的私有主机分配全局唯一的IP地址,但是允许企业内部之间吗所有主机之间以及企业外部的所有共有主机之间的完全的网络连接。

IP在公网中是唯一的

在个人的私有网络中并不是,比如你的内网地址是192.168.xxx.xxx,另一个人的也是,但你不能说你们的公网IP是唯一的,所以要加限制条件

网络地址转换:

SNAT:源网络地址转换:

用于将内部网络中的源IP地址修改为公网可路由的IP地址

DNAT:目标网络地址转换:

用于将外部请求的目标地址转换为内网中的特定IP地址

SNAT和DNAT的使用场景:

DNAT技术通常用于以下几种情况:

- 允许外部用户通过互联网访问内部Web服务器、邮件服务器等服务。

- 允许外部用户通过VPN连接到内部网络。

- 允许外部用户使用远程桌面协议(RDP)连接内部Windows服务器。

SNAT技术通常用于以下几种情况:

- 增加网络安全性,防止来自外部网络的攻击。

- 控制流量分配,以提高网络带宽效率。

- 允许内部计算机访问外部资源。

一个端口号是16位表示,65525个端口)

ISP:Internet Service Provider:

互联网服务提供商,就是联通移动电信这一类给你提供上网的

ipconfig/release:ip查看并且释放

ipconfig/renew:ip查看并且重新连接

防火墙在网络层,WAF在应用层

为什么防火墙会知道你是ICMP,因为他在解析传输层中会看到里面的协议Protocal

同一子网,看ARP缓存)

https://zhuanlan.zhihu.com/p/148644458

TCP FIN可以用来知道你的从操作系统是什么

常见的端口号

其中FTP的20端口是用来进行数据传输,21端口是用来进行访问控制

引导协议BOOTP

是一种基于UDP的协议。用于从服务器得到自己的IP地址、服务器的IP地址、启动映像文件名、网关IP等等

获取IP地址的过程

首先,客户端使用广播形式以IP地址255.255.255.255向网络中发出IP地址查询要求。运行BOOTP协议的服务器接收到这个请求,会发送一个含有IP地址、服务器IP地址、网关等信息的FOUND帧。客户端会根据该FOUND帧来获得自己的IP地址

动态地址配置协议DHCP协议(Dynamic Host Configuration Protocol)

DHCP是BOOTP的扩展,基于客户/服务器模式的,提供了一种动态指定IP地址和配置参数的机制。

DHCP的工作原理

寻找DHCP服务器(发布一个DHCP广播包来得知DHCP服务器),提供IP租用地址(在某一时间段来使用的地址,并不是固定给这个客户使用),接受IP租约

BOOTP协议与DHCP协议 - 简书 (jianshu.com)

网络指纹:

网络指纹是指在互联网上识别和跟踪用户的一种方法,通过收集和分析用户在网络上的行为、设备信息、软件配置等数据来创建对用户的唯一标识。网络指纹通常包括以下内容:

- 设备信息: 包括用户的操作系统、浏览器类型和版本、屏幕分辨率、时区等设备特征。

- 网络属性: 包括用户的 IP 地址、网络提供商(ISP)信息、地理位置等。

- 浏览行为: 包括用户的点击模式、页面浏览习惯、访问频率等。

- 其他参数: 一些网站还可能收集关于用户的其他信息,比如语言设置、插件信息、字体配置等。

通过收集这些信息,网站和广告商可以创建一个独特的“指纹”来标识和跟踪用户,即使用户在不同设备和网络下访问网站,也可以被识别出来。

网络指纹技术的使用可以帮助网站提供个性化的服务,但也引发了隐私保护的问题。一些用户可能认为这种行为侵犯了他们的隐私权,因此网络指纹也成为了隐私保护领域的一个重要议题。

os fngerprinting

操作系统指纹识别(OS fingerprinting)是一种通过识别和分析网络上连接的设备的特征来确定其操作系统的方法。它基于操作系统在网络通信中产生的一些特定行为和响应模式。

操作系统指纹识别的原理是通过发送一系列特定的网络请求,观察目标设备在响应时所表现出的行为和特征,从而推断出该设备正在运行的操作系统类型和版本。

这些特征可能包括:

- TCP/IP栈实现: 不同的操作系统对于TCP/IP协议栈的实现方式有所差异,如TCP/IP选项、初始序列号(ISN)的生成方式等。

- 网络协议响应: 操作系统对网络请求的响应可能会有不同的行为,比如对于某些特定的请求或错误条件的处理方式。

- 时间延迟和超时: 操作系统在响应网络请求时可能会有不同的延迟和超时设置。

- 默认开放的网络端口: 不同操作系统可能会默认打开一些特定的网络端口,这些端口可以用于区分操作系统类型。

通过分析这些特征,网络安全工具和技术可以尝试识别设备的操作系统,并据此进行针对性的漏洞扫描、探测等操作。

需要注意的是,操作系统指纹识别并非完全准确,不同的设备和网络环境可能导致结果的误判或不准确性。此外,一些设备可能会采取措施来隐藏或模糊操作系统指纹,以增加网络安全性。

CIDR地址

这个佬写的很详细了,我就不买弄了()

CIDR地址块及其子网划分(内含原始IP地址分类及其子网划分的介绍)_cidr块-CSDN博客

wifi安全性

学校的wifi根据MAC地址的前六个字节判断是否是虚拟机来请求IP,如果是则拒绝

防火墙工作原理

防护墙作用在非军事区,用于将内网和外部网络隔离开

操作系统协议栈,指纹

这个上面说了,可以往上回看

nmap探测

常见的就是-A -O -sP -p -sV

-sP 10.0.105.1/24 :探测10.0.105网段中的全部主机。

-O IP :探测指定IP的相关数据。

-p 端口号1,端口号2 IP : 探测指定IP是否打开指定端口

-p 端口号1,端口号2 IP -sV:探测指定IP、指定端口是那个版本的软件打开的。

-A IP -oN 存储路径:在指定路径下生成相关操作的txt报告。

-A IP :扫描指定IP的全部内容。

上周因为考试咕咕了,这次补上()

数据链路只在两个结点

信息封装过程:

HTTP:超文本传输协议

路由器可以被看成是一台计算机而交换机可以堪称线

问:怎么知道网关MAC地址

ARP广播)

封装时的类型

0x0800 IP

0x0806 ARP

DHCP动态主机配置协议

DHCP 和DNS协议是在应用层,用UDP

Ip,子网掩码,DNS服务器,默认网关

源端口0.0.0.0———————》255.255.255。255

DHCP客户端 DHCP服务器

——广播—-》

《—-单播—-

可进行的攻击

ARP假冒

ARP断网攻击

制作钓鱼网站

伪造DNS

假冒客户端耗尽资源池(死亡之Ping)

非法冒充DHCP

nmap上帝之眼的使用

nmap -O

NMAP -sS

使用两台虚拟机进行arp欺骗

上来先安装

apt install arpscoof

如果不成功的话进行换源就好了)

查看是否安装成功

arpspoof -h

提示是arpspoof -i 网卡 -t 要攻击的主机ip -r要攻击的主机的默认网关

我使用的是使用两个虚拟机进行操作

这时候需要进行端口转发使得能正常使用。

echo 1 > /proc/sys/net/ipv4/ip_forward

网络渗透测试行业标准

- 前期与客户的交流阶段‘

- 情报的收集阶段

- 威胁建模阶段

- 漏洞分析阶段

- 漏洞利用阶段

- 后渗透攻击阶段

- 报告阶段

SAM破解

kon-boot系统启动盘()

挑战/响应认证方式(challenge/response)

免杀

双向远程控制连接